Cisco 警告 VPN 服务面临密码喷洒攻击

重点摘要

Cisco 报告称,许多远程访问 VPN 服务遭遇了 suspected 密码喷洒攻击,这可能是一次侦察活动的组成部分。为防范此类攻击,组织应采取多种措施,包括激活远程 syslog 服务器日志记录、将未使用的默认连接配置转移至 sinkhole AAA 服务器、通过控制平面 ACL 配置过滤未经授权的公共 IP 地址,此外还应使用 TCP shun 和基于证书的 RAVPN 认证。此次攻击可能与 Brutus 僵尸网络恶意软件活动有关,该活动最初针对 Cisco 和其他主要网络安全设备。

Cisco 近期报告称,多个远程访问 VPN 服务遭遇了密码喷洒攻击,这些攻击被怀疑是一次广泛的侦察行动的一部分。为了有效减轻这种攻击的风险,组织可以采取以下措施:

建议措施目的启用远程 syslog 服务器日志记录提高安全事件的可追溯性将未使用的默认连接配置转移到 sinkhole AAA 服务器限制对未授权访问的风险通过控制平面 ACL 配置过滤未经授权的公共 IP 地址防止恶意流量向网络内的潜在攻击实施 TCP shun 和基于证书的 RAVPN 认证加强对 VPN 连接的安全性根据安全研究员 Aaron Martin 的分析,这些攻击可能是 Brutus 僵尸网络恶意软件活动的一部分。最初,这些攻击目标包括 Cisco、Fortinet、SonicWall 和 Palo Alto Networks 的 SSL VPN 设备,随着时间的推移,这些攻击也扩展到了基于活动目录的网络应用程序。Martin 与分析师 Chris Grube 一起发现了这一僵尸网络。

据 Martin 透露,全球有超过 20000 个独特的 IP 地址被 Brutus 僵尸网络利用,该网络每六次尝试就进行一次 IP 旋转,以隐蔽其恶意活动。值得注意的是,该僵尸网络使用的两个 IP 地址与俄罗斯网络间谍威胁行动 APT29 有关,该行动也被称为 NOBELIUM、Cozy Bear 和 Midnight Blizzard。

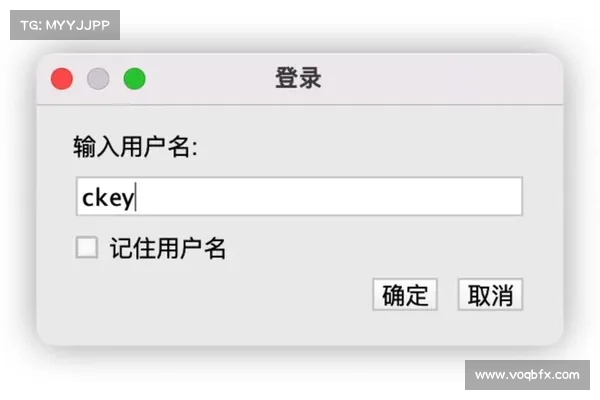

黑洞加速器最新版如需了解更多有关 APT29 的信息,可以参考 此链接。