Atlassian 软件用户紧急更新以应对关键漏洞

关键要点

Atlassian 的 Jira、Confluence、Bitbucket 和 macOS Companion 应用程序存在四个关键漏洞,可能导致远程代码执行 (RCE)。根据澳大利亚网络安全中心的警告,这些漏洞可能会被恶意攻击者利用,迫切需要用户及时更新软件。除了需要卸载 Assets Discovery 代理软件外,所有相关应用都已发布修补程序。Atlassian 最近披露的信息显示,其旗下产品存在的几个关键漏洞会被恶意攻击者利用,可能会导致远程代码执行 (RCE)。根据澳大利亚网络安全中心的最新通报,这些漏洞“极有可能”成为攻击活动的目标。这些漏洞是基于之前对 Jira 和 Confluence 漏洞的利用记录而定的。Atlassian 是一家总部位于澳大利亚的软件公司,其产品用户遍及190多个国家,客户数量超过260000,其中包括三分之二的财富500强企业。

其中一个被评为严重的漏洞,其 CVSS 评分为 98,要求 Jira 用户在更新应用程序之前,必须先卸载所有设备上的 Assets Discovery 代理软件。另一个同样被评为 98 的漏洞追溯至2022年,目前已知影响到多种 Atlassian 产品,包括多个 Jira、Confluence 和 Bitbucket 应用。

关键漏洞对恶意软件造成风险

影响 Jira、Confluence、Bitbucket 和 Atlassian macOS Companion 应用的安全漏洞可能会被攻击者用于远程执行恶意代码。Atlassian 已为所有这些漏洞发布了补丁,强调软件更新是唯一有效的修复方案。

针对之前 Confluence 漏洞 CVE202322518 的勒索软件利用案例被报告在上个月。威胁行为者被检测到 利用 CVE202322518 绕过身份验证,并获得 Confluence 站点的管理员访问权,进而注入 Cerber 勒索软件。

“最近的警告中 CVSS 评分介于 90 至 98 之间,表明这些漏洞极为严重。所有这些漏洞可能允许远程攻击者在受影响的系统上执行任意代码,类似于我们在十一月看到的情况。” Dustin Childs Trend Micro Zero Day Initiative 威胁认知部负责人

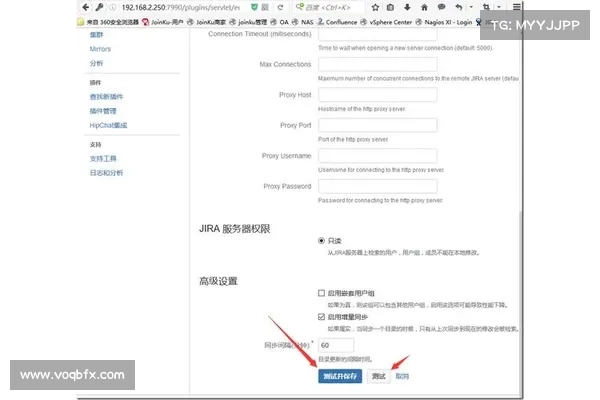

黑洞加速器免费

黑洞加速器免费其中一项新报告的漏洞 CVE202322522 允许经过身份验证的用户在 Confluence 模板中添加代码,且在加载该模板的 Confluence 页面时会执行这些代码。Atlassian 透露,具有匿名访问权限的用户也可以编辑模板,这使得攻击者可以规避检测。

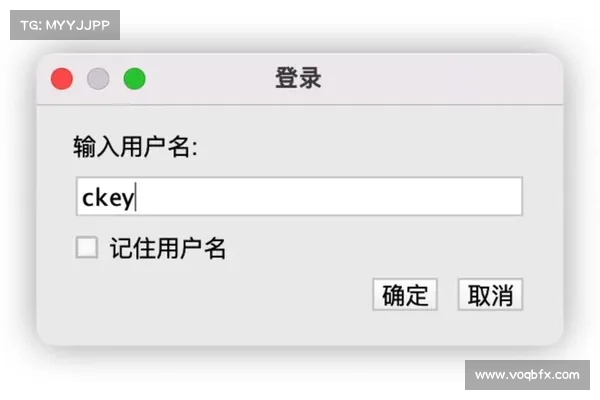

“CVE202322522 的利用需要一个经过身份验证的攻击者,即一个用户账户,但也有一些客户启用了匿名访问,这使得假如该漏洞面向互联网,攻击者可以利用。” Atlassian 发言人在接受 SC Media 采访时表示。

其余三项漏洞则可能被未经过验证的攻击者利用。

此外,另一个漏洞影响使用 Assets Discovery 应用的 Jira 客户。该应用允许运营商探测并收集连接到本地网络的硬件和软件信息,并将其导入到 Jira Service Management 工具中。

Atlassian 指出,存在一个远程代码执行漏洞 CVE202322523,该漏洞涉及 Assets Discovery 与其代理之间 该软件允许离线设备被 Assets Discovery 应用检测。根据 Atlassian 的说法,为了有效修复该漏洞,所有安装了 Assets Discovery 代理的设备必须先手动卸载代理,然后才能更新 Assets Discovery 应用。这对于拥有大量远程设备的组织来说是一个挑战。如果不能立即卸载所有代理,Atlassian 建议暂时封锁用于与代理通信的端口默认为 51337。

使用 macOS 的 Atlassian Companion 应用程序用户也被警告立即更新,因为存在一个缺陷允许 WebSockets 协议绕过 macOS Gatekeeper 和 Atlassian Companion 的黑名单,从而在 Confluence 页面上执行代码。